HAFNIUM: EOMT von Microsoft sichert ungepatchte Exchange Server ab

Microsoft stellt das Tool „Exchange On-premises Mitigation Tool (EOMT) zu Absicherung ungepatchter Exchange Server zum Download bereit:

EOMT sichert zunächst mittels URL-Rewrite den Exchange Server gegen die Schwachstelle CVE-2021-26855 ab und lädt dann den Microsoft Safty Scanner runter um den Server auf einen erfolgreichen Angriff zu untersuchen. EOMT installiert allerdings nicht die verfügbaren Updates sondern implementiert nur einen Workaround, die Updates müssen also separat installiert werden.

EOMT soll also Admins helfen, die nicht so schnell die Server patchen können, beispielsweise weil die Systeme bei vielen Kunden verteilt stehen. Bei EOMT handelt es sich wie auch schon bei „ExchangeMitigations.ps1“ um ein PowerShell Script, welches zusätzlich versucht, Auswirkungen eines erfolgreichen Angriffs zu beheben. Ob das wirklich so funktioniert, müsste mal jemand Betroffenes ausprobieren. Vielleicht lässt sich ja so eine Neuinstallation des Servers vermeiden. Inwieweit man dem Tool allerdings vertrauen will, bleibt jedem selbst überlassen. EMOT scannt auch nur den Exchange Server, es kann nicht feststellen, ob ein Angreifer bereits tiefer ins Netzwerk vorgedrungen ist.

Wichtig: Verwundbare Exchange Server müssen mit den Updates versorgt werden, EOMT soll hier nur für etwas mehr Zeit sorgen. Auch wer bereits die Updates installiert hat, kann mit EOMT überprüfen, ob es Hinweise auf einen erfolgreichen Angriff gibt:

Who should run the Exchange On-premises Mitigation Tool

| Situation | Guidance |

|---|---|

| If you have done nothing to date to patch or mitigate this issue… | Run EOMT.PS1 as soon as possible.This will both attempt to remediate as well as mitigate your servers against further attacks. Once complete, follow patching guidance to update your servers on http://aka.ms/exchangevulns |

| If you have mitigated using any/all of the mitigation guidance Microsoft has given (Exchangemitigations.Ps1, Blog post, etc..) | Run EOMT.PS1 as soon as possible. This will both attempt to remediate as well as mitigate your servers against further attacks. Once complete, follow patching guidance to update your servers on http://aka.ms/exchangevulns |

| If you have already patched your systems and are protected, but did NOT investigate for any adversary activity, indicators of compromise, etc…. | Run EOMT.PS1 as soon as possible. This will attempt to remediate any existing compromise that may not have been full remediated before patching. |

| If you have already patched and investigated your systems for any indicators of compromise, etc…. | No action is required |

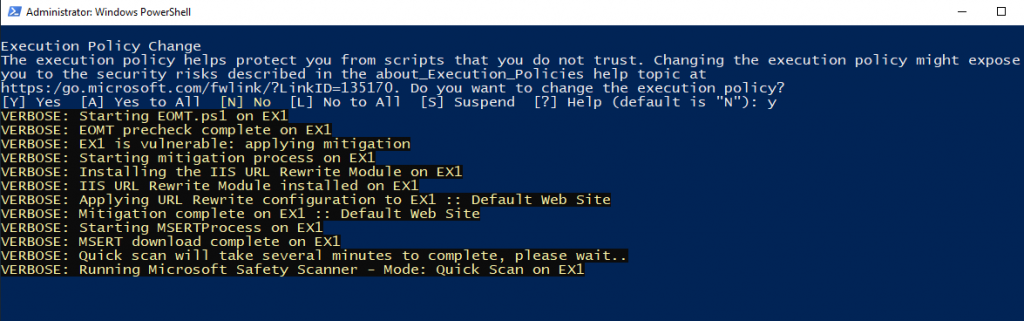

EOMT kann einfach via PowerShell ausgeführt werden und läuft dann automatisch durch. Der Server muss Zugriff auf das Internet haben, damit der Safty Scanner und das IIS-Rewrite Module runtergeladen werden kann. Das Script läuft dann selbstständig durch:

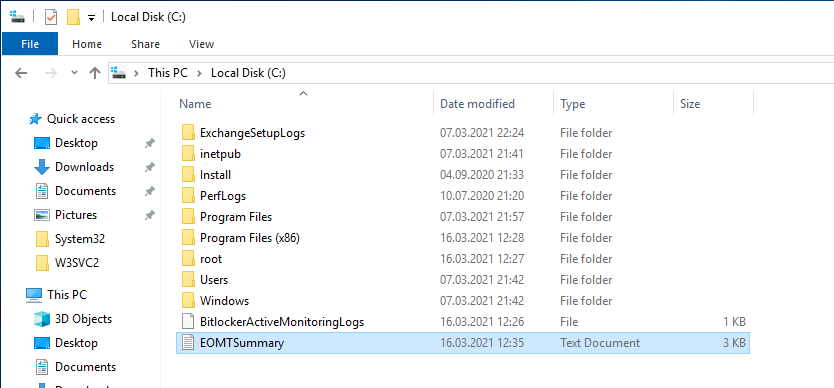

Nachdem Das Script durchgelaufen ist, findet sich das Logfile unter C:\

In der Datei EOMTSummary.txt findet sich auch das Verzeichnis, wo weitere Logs aufgezeichnet wurden.